目录导读

- HelloWorld的起源与意义

- 敏感数据在编程中的常见风险

- HelloWorld能隐藏敏感数据吗?技术解析

- 实际应用中的安全实践

- 问答环节:常见问题解答

- 总结与未来展望

HelloWorld的起源与意义

“Hello, World!”是编程领域最经典的入门示例,最早出现在1978年Brian Kernighan和Dennis Ritchie的《C程序设计语言》中,它通过简单的代码(如C语言的printf("Hello, World!");)展示程序的基本结构,帮助初学者理解语法和运行逻辑,随着技术发展,HelloWorld已不仅是教学工具,更成为测试环境、调试和原型设计的基石,其简洁性使得开发者能快速验证系统,但这也引出一个关键问题:在如此基础的代码中,是否可能隐藏敏感数据?

敏感数据在编程中的常见风险

敏感数据包括密码、API密钥、用户个人信息等,在编程中若处理不当,可能导致严重的安全漏洞。

- 硬编码风险:将敏感信息直接写入代码(如

String password = "123456";),容易被逆向工程或版本控制工具泄露。 - 环境暴露:在日志、错误消息或公开存储库中意外输出敏感数据。

根据Verizon《2023年数据泄露调查报告》,超过60%的泄露事件与配置错误或代码暴露相关,保护敏感数据已成为现代软件开发的核心挑战。

HelloWorld能隐藏敏感数据吗?技术解析

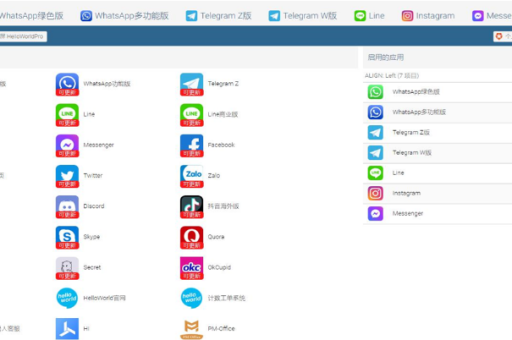

从技术角度,HelloWorld本身不直接涉及数据处理,但通过扩展其逻辑,可以实现敏感数据的隐藏,以下是几种常见方法:

- 加密与混淆:在HelloWorld程序中嵌入加密的敏感数据,使用Base64编码或AES加密算法对字符串进行转换,运行时再解密,但这种方式仍需妥善管理密钥,否则可能被破解。

- 环境变量与配置文件:将敏感数据存储在外部环境变量或配置文件中,避免硬编码,用

os.environ.get('API_KEY')替代直接写入代码,提升灵活性。 - 代码最小化与压缩:通过工具(如UglifyJS)压缩代码,使敏感数据难以被肉眼识别,但这并非绝对安全,仅增加逆向难度。

HelloWorld的简单性也限制了其安全性,若仅依赖基础代码,无法实现真正的数据隐藏,必须结合其他安全措施。

实际应用中的安全实践

要在编程中有效保护敏感数据,需遵循以下最佳实践:

- 使用密钥管理服务:如AWS KMS或HashiCorp Vault,集中管理密钥和凭证,减少本地存储风险。

- 代码扫描与审计:集成工具(如SonarQube或GitGuardian)自动检测代码中的敏感信息,并在CI/CD流程中阻断泄露。

- 最小权限原则:限制代码访问数据的权限,避免过度暴露,在数据库查询中仅请求必要字段。

- 动态数据掩码:在输出时对敏感数据部分隐藏(如用替代密码),防止日志或UI层泄露。

这些方法不仅适用于复杂系统,也可在类似HelloWorld的简单场景中模拟,以培养安全意识。

问答环节:常见问题解答

Q1: HelloWorld程序本身是否容易泄露数据?

A: 标准HelloWorld不涉及数据操作,但若开发者在其基础上添加功能(如用户输入处理),则可能引入风险,关键在于避免在代码中直接存储敏感信息。

Q2: 如何在不影响性能的情况下隐藏数据?

A: 采用轻量级加密(如XOR算法)或环境变量,平衡安全与效率,对于高性能场景,可使用硬件安全模块(HSM)加速加解密过程。

Q3: 开源项目如何防止敏感数据泄露?

A: 通过.gitignore文件排除配置文件,并使用预提交钩子(pre-commit hooks)自动检查代码,定期轮换密钥和凭证。

Q4: HelloWorld示例对安全教育有何意义?

A: 它可作为安全编程的起点,帮助初学者理解“最小暴露”原则,从而在复杂项目中养成良好习惯。

总结与未来展望

HelloWorld作为编程的象征,其简单性提醒我们:安全需从基础做起,尽管它不能独立隐藏敏感数据,但通过结合加密、外部化配置和自动化工具,可以构建更健壮的防护体系,随着AI和量子计算的发展,数据隐藏技术将更智能化,例如使用同态加密在不解密的情况下处理数据,开发者应持续学习安全最佳实践,将隐私保护融入代码的每一个“Hello”中。